No painel de administração do GuardianKey você pode configurar preferências para o mecanismo de detecção e visualize seus riscos, eventos e comportamentos de interação do usuário.

Nesta página, fornecemos uma breve documentação sobre o nosso painel.

** As imagens podem ser ampliadas clicando nelas. **

Conteúdo

Acessando o Painel

O painel de administração pode ser acessado via Web, no seguinte URL:

O painel de administração pode ser acessado via Web, no seguinte URL:

Informamos que também temos uma versão “in company”. Nesse caso, o painel seria hospedado em seu ambiente.

A interface do painel é fácil e intuitiva.

O menu principal é dividido em

as seguintes partes funcionais:

A interface do painel é fácil e intuitiva.

O menu principal é dividido em

as seguintes partes funcionais:

- Dashboards: é possível ter uma visão geral orientada para investigação, riscos, eventos ou geográficos.

- Explore Users: você pode pesquisar e explorar usuários.

- Explore Events: você pode pesquisar e explorar eventos.

- Settings: você pode criar organizações, grupos de autenticação e políticas, para serem usados pelo mecanismo de detecção.

Abaixo, fornecemos detalhes sobre os recursos mencionados.

Conceitos básicos

O GuardianKey utiliza inteligência artificial e aprendizado de máquina para analisar eventos de autenticação enviados pelos seus sistemas, combinando perfis comportamentais e inteligência de ameaças. Essa análise resulta em um score de risco para cada tentativa de acesso, permitindo ações como bloqueios, notificações ou autenticações adicionais em tempo real. Dessa forma, o GuardianKey protege as aplicações contra ataques como brute force, sequestro de contas e outras atividades maliciosas, reduzindo riscos de violações e fraudes com alta eficiência e baixo impacto no usuário final.

Uma conta em nosso painel pode administrar muitas “Organizations” e muitas “Policies” Uma “Organization” pode ter muitos grupos de autenticação “Authgroups”.

- Organization: Pode ter muitos authgroups e políticas.

- Authgroup: É basicamente um conjunto de usuários submetidos a uma política e uma preferência de resposta. Normalmente se usa integrar um sistema protegido para cada “Authgroup” O usuário é único em um authgroup.

- Policies: basicamente, são os limites de risco para definir o que será feito com base nos níveis de risco.

O GuardianKey adota uma abordagem baseada em risco, fornecendo uma análise realista da relevância de eventos nos seus sistemas. Essa funcionalidade permite integrar as saídas de risco com a estrutura de gerenciamento de risco da organização, alinhando a segurança cibernética aos objetivos empresariais.

Cada evento analisado recebe um score de risco, e o GuardianKey recomenda uma resposta automatizada, de acordo com os limiares definidos na política configurada. As possíveis respostas são:

- Accept: para eventos de risco muito baixo, apenas permite o acesso e registra o evento no log.

- Notify: autoriza a ação do usuário e o notifica (por exemplo, por e-mail) sobre o acesso realizado.

- Hard notify: exige uma ação extra do usuário, como a autenticação por um segundo fator, além de enviar uma notificação sobre o evento.

- Block: bloquear o acessso. Caso o login tenha sido bem sucedido, é enviada notificação sobre o evento (caso configurado).

Dashboards

O painel de administração do GuardianKey, atualmente, fornece os seguintes dashboards:

-

Attack Hunting: O Attack Hunting é um painel dedicado à investigação de possíveis incidentes de segurança e comportamentos anômalos nos eventos de autenticação. Ele oferece uma visão detalhada sobre os seguintes pontos:

- IPs com Maior Incidência de Credenciais Únicas: Exibe os endereços IP que apresentaram maior número de credenciais únicas, tanto autenticadas com sucesso quanto com falha.

- Credenciais com Maior Incidência de Acessos de Cidades Distintas: Identifica as credenciais que foram usadas em múltiplas cidades e que tiveram uma alta taxa de autenticação, tanto bem-sucedidas quanto falhas.

- Credenciais com Maior Incidência de Eventos de Autenticação: Mostra as credenciais que geraram a maior quantidade de eventos de autenticação, considerando tanto os sucessos quanto as falhas.

- Endereços IP com Maior Número de Eventos de Autenticação: Exibe os IPs que geraram o maior volume de eventos de autenticação, separados entre sucessos e falhas.

- Cidades e Países com Maior Número de Eventos: Exibe uma visão geográfica detalhada, destacando as cidades e países com o maior número de eventos de autenticação, o que pode ajudar a identificar acessos de locais inesperados.

- Gráfico de Eventos Classificados por Resposta da Política de Risco: Exibe um gráfico com a quantidade de eventos de autenticação classificados conforme a resposta da política de risco, ao longo do tempo. Esse gráfico permite observar a evolução de eventos com diferentes respostas, como “Aceitar”, “Notificar”, “Bloquear”, entre outros, para facilitar o acompanhamento das ações de segurança.

-

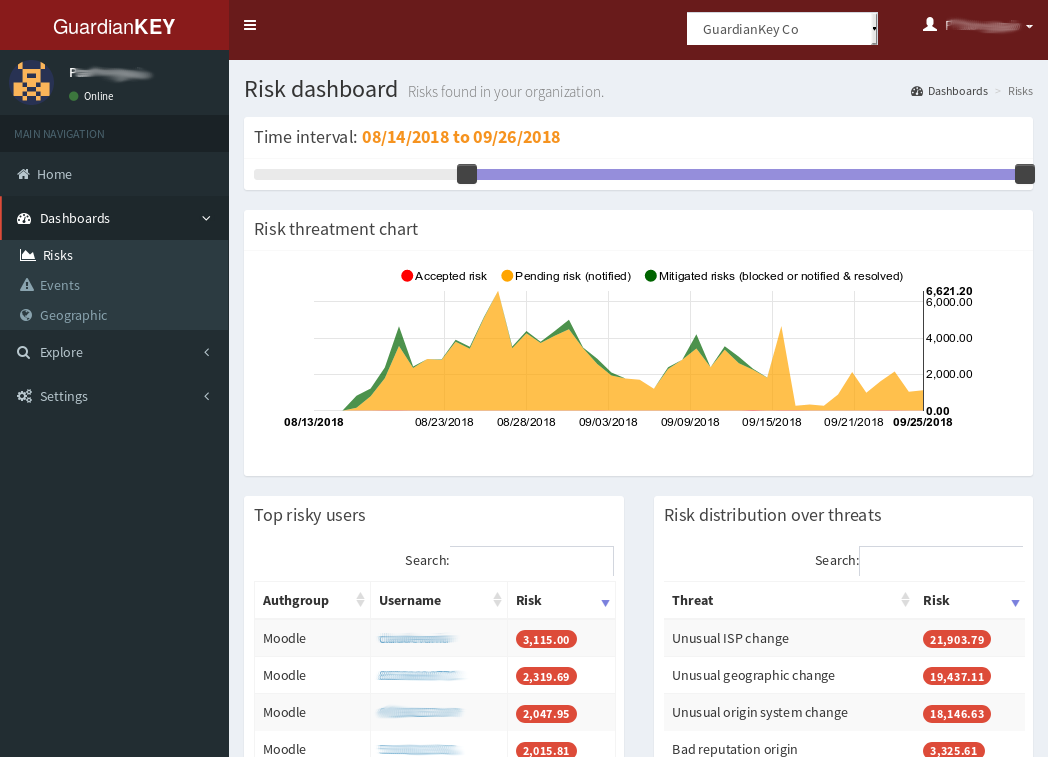

Risk: fornece informações sobre o risco aceito, mitigado e pendente. O risco aceito é a soma de todos os eventos abaixo do “aceitar” limite. Risco mitigado é o risco relacionado aos eventos bloqueados e eventos ameaçados. O risco pendente é a soma dos riscos do evento dos eventos notificados. No painel de risco possui, por exemplo: Top 10 usuários com maior risco acumulado em um intervalo de tempo, risco da organização em intervalo de tempo - podendo segmentar por aplicação ou não - e podendo mensurar o volume de risco mitigado / pendente / assumido.

-

Event: fornece informações sobre o número de eventos, com base em cada tipo de resposta. Nele é possível por exemplo gráfico que represente uma credencial especifica em um intervalo de tempo, diferenciando-os pelos riscos definidos na política. É possível obter, por exemplo, todos eventos de uma credencial específica, com as informações relacionadas ao evento, como: Localização geográfica, IP, ASN, risco, ação, e outros detalhes do evento.

-

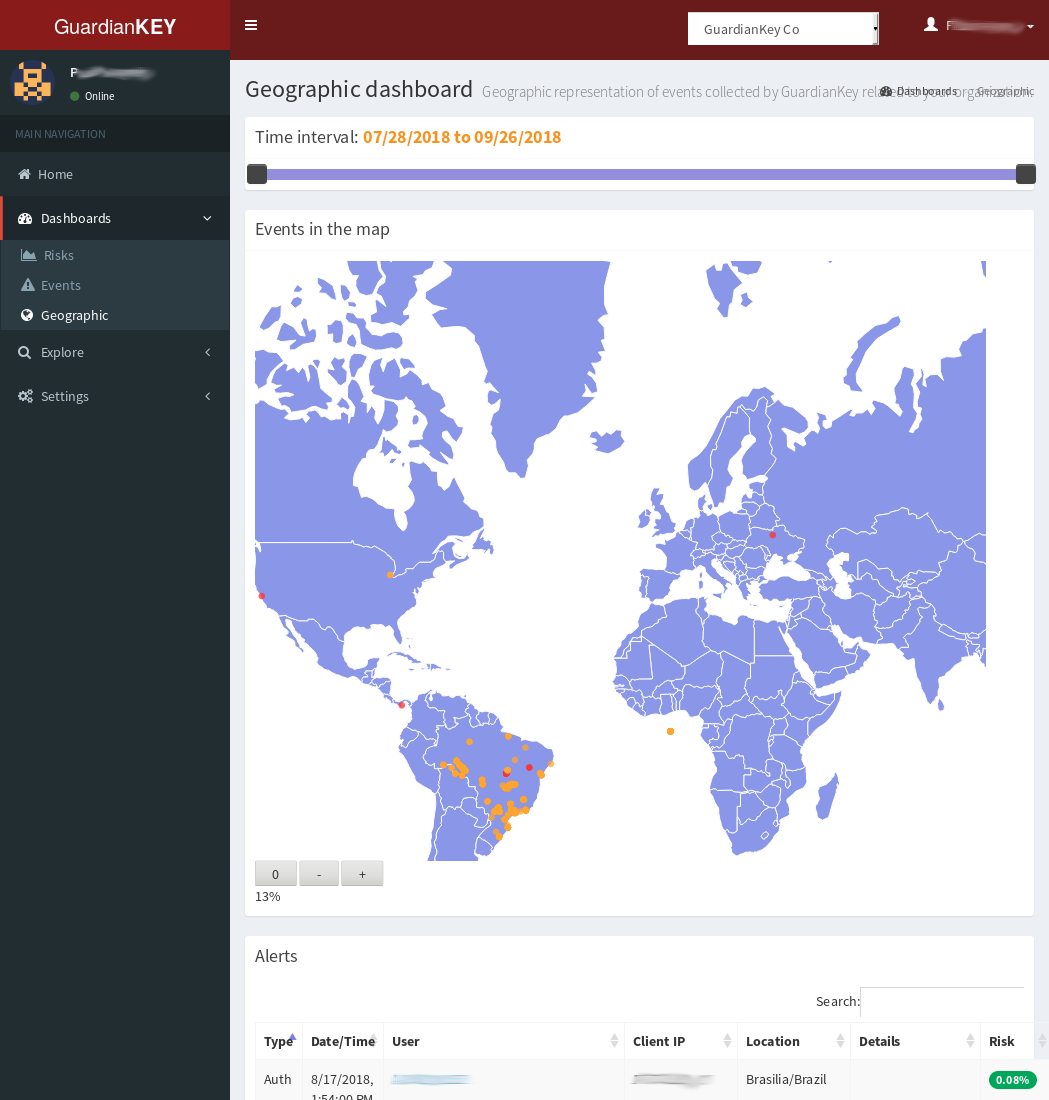

Geographic: fornece os eventos traçados no mapa do mundo, com detalhes como cidade, credencial, score, data, etc.

Em todos os painéis, você pode escolher o período de tempo para criar os gráficos e tabelas.

Atualmente, não é possível criar painéis personalizados. No entanto, você pode enviar os eventos processados para seu aplicativo de análise (por exemplo, um SIEM) e visualize os dados integrados a outros registros de sua organização. Isso pode ser feito criação de ganchos da Web.

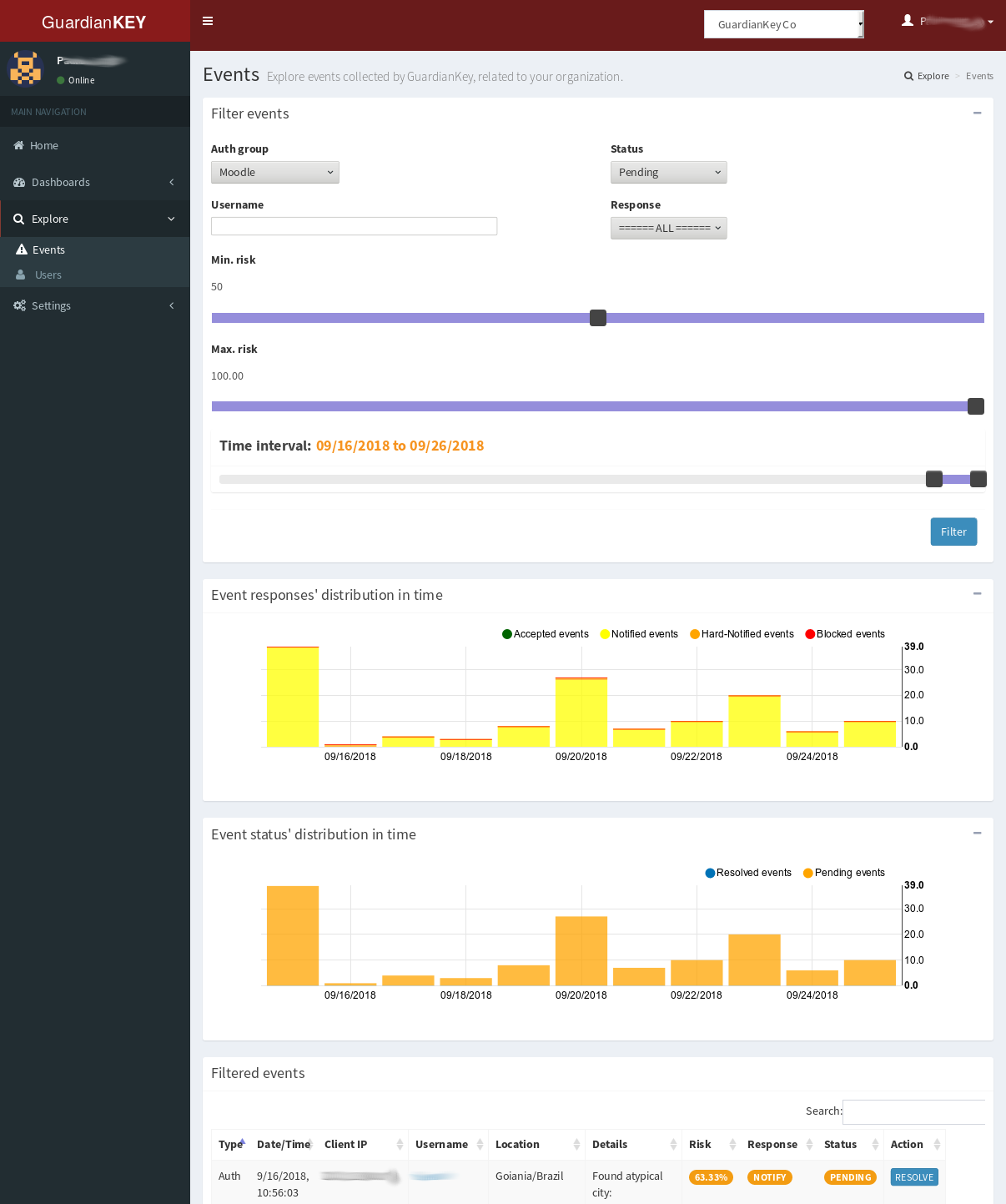

Explorando eventos e usuários

No menu “Explorar” é possível pesquisar e explorar

usuários e eventos. Basta definir as opções de pesquisa no formulário de pesquisa

e clique no botão “Filtrar”.

No menu “Explorar” é possível pesquisar e explorar

usuários e eventos. Basta definir as opções de pesquisa no formulário de pesquisa

e clique no botão “Filtrar”.

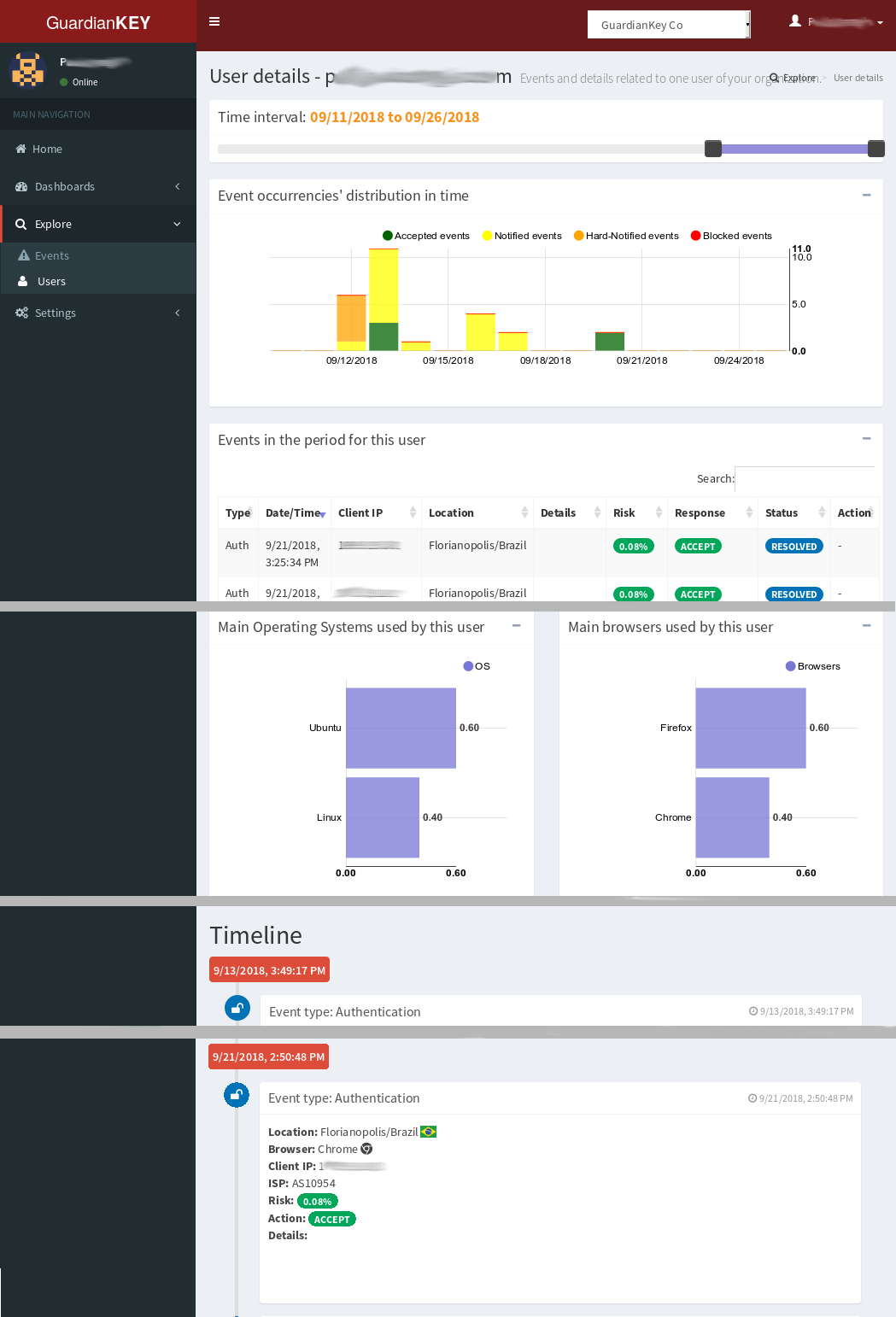

Em qualquer lugar do painel, você pode clicar no nome de usuário

para abrir detalhes sobre o usuário específico.

Nesta página, há os eventos e comportamentos personalizados

do usuário relacionado.

Em qualquer lugar do painel, você pode clicar no nome de usuário

para abrir detalhes sobre o usuário específico.

Nesta página, há os eventos e comportamentos personalizados

do usuário relacionado.

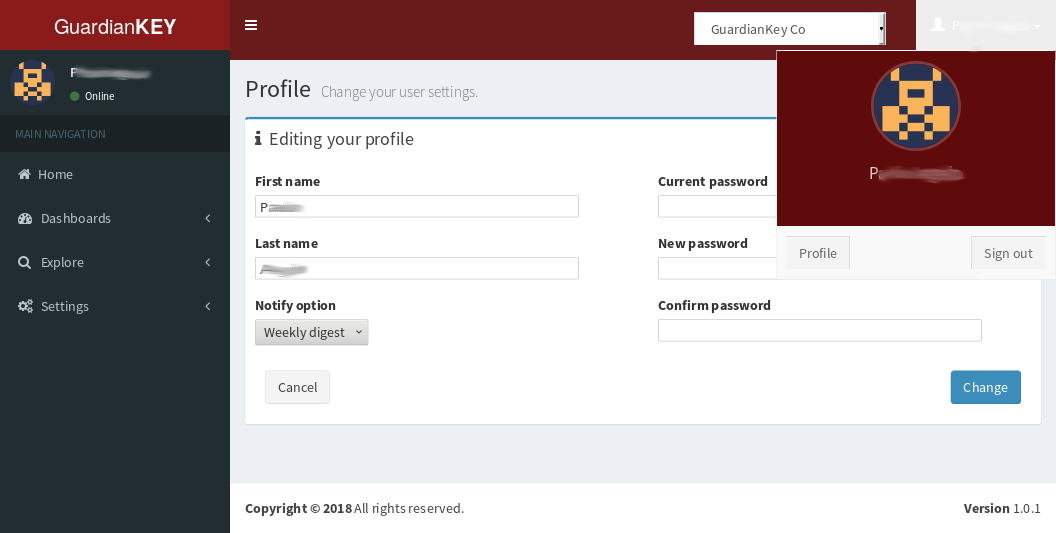

Alterar as configurações de senha e perfil

Para alterar as configurações da conta no

painel de administração, basta clicar sobre o

nome de usuário no canto superior direito e, em seguida, perfil.

Para alterar as configurações da conta no

painel de administração, basta clicar sobre o

nome de usuário no canto superior direito e, em seguida, perfil.

Configurações do mecanismo

No painel, você também pode alterar as preferências de detecção. Abaixo, apresentamos como.

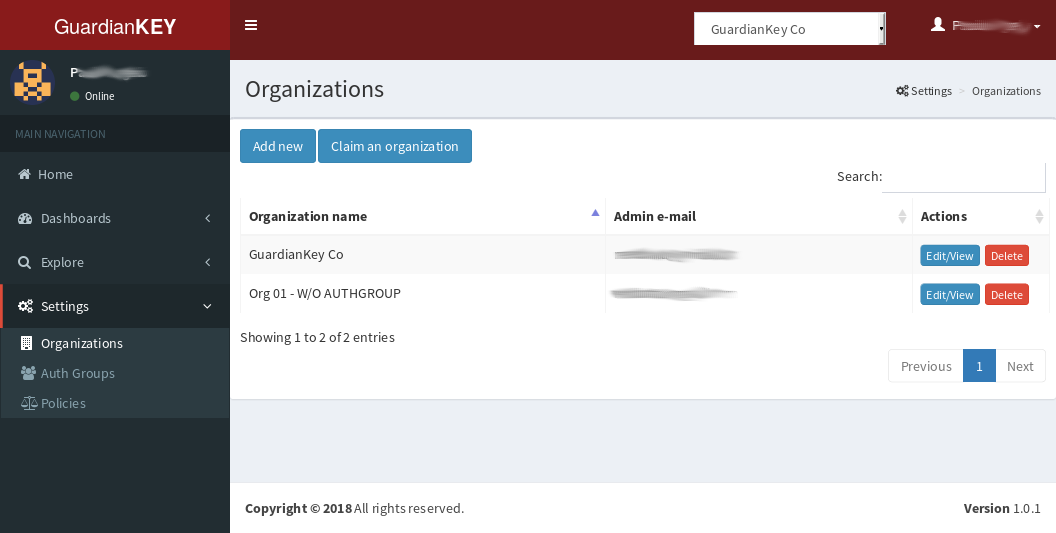

Organizações

Você pode visualizar, editar, excluir, criar novos e reivindicar autoridade sobre as organizações.

Você pode visualizar, editar, excluir, criar novos e reivindicar autoridade sobre as organizações.

“Reivindicar uma organização” é usado para fornecer ao usuário a administração acesso sobre uma organização, incluindo suas políticas e grupos de autoria.

Isso pode ser necessário se você já tiver uma organização criada e deseja ter acesso a ele usando outra conta. Não vai revogar o acesso do último usuário, basta incluir o acesso para o novo.

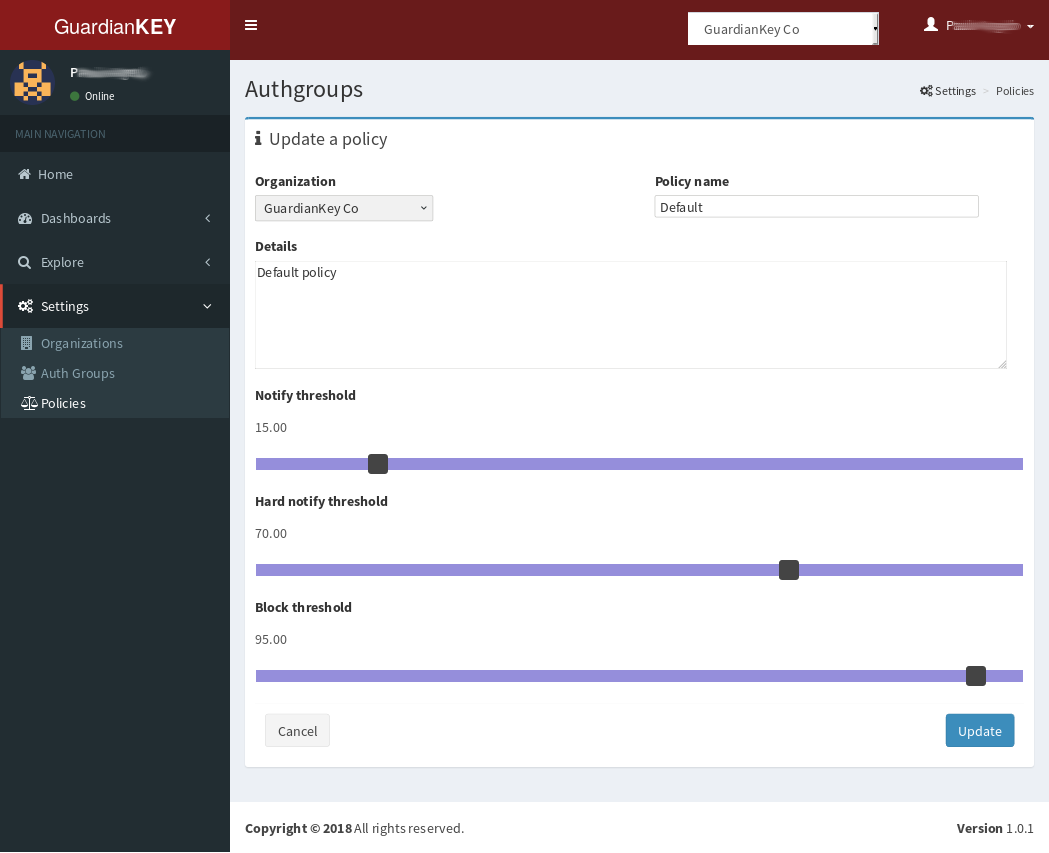

Políticas

Ao definir uma política, você deve definir três limites:

Ao definir uma política, você deve definir três limites:

- “Notify threshold”: os eventos serão aceitos abaixo e serão notificados acima.

- “Hard notify threshold”: Para eventos com risco acima desse valor, será sugerido ao sistema que exija mais ações do usuário (por exemplo, um fator de autenticação extra).

- “Block threshold”: acima desse limite, a ação do usuário será bloqueada. Usuário não será notificado sobre isso via e-mail.

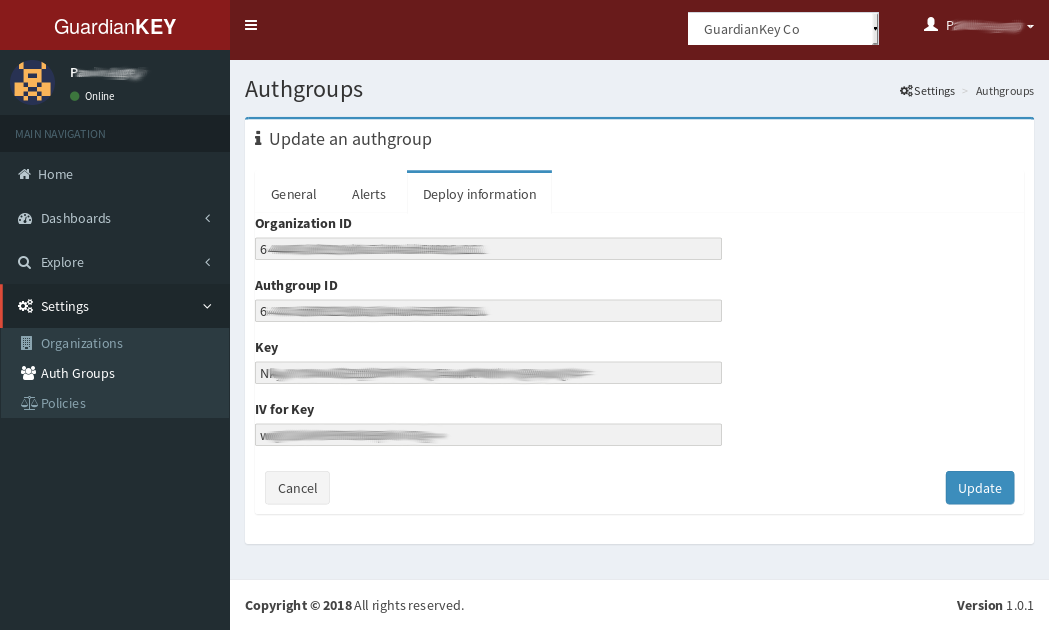

Authgroups

Um authgroup é, talvez, a entidade mais importante na sua configuração.

Os eventos devem ser enviados para um authgroup.

Algumas informações são necessárias para configurar seus sistemas para enviar

eventos para GuardianKey, basicamente: KEY, IV, organizationID e o authgroupID.

Essas informações podem ser encontradas na guia “Implantar informações”.

Um authgroup é, talvez, a entidade mais importante na sua configuração.

Os eventos devem ser enviados para um authgroup.

Algumas informações são necessárias para configurar seus sistemas para enviar

eventos para GuardianKey, basicamente: KEY, IV, organizationID e o authgroupID.

Essas informações podem ser encontradas na guia “Implantar informações”.

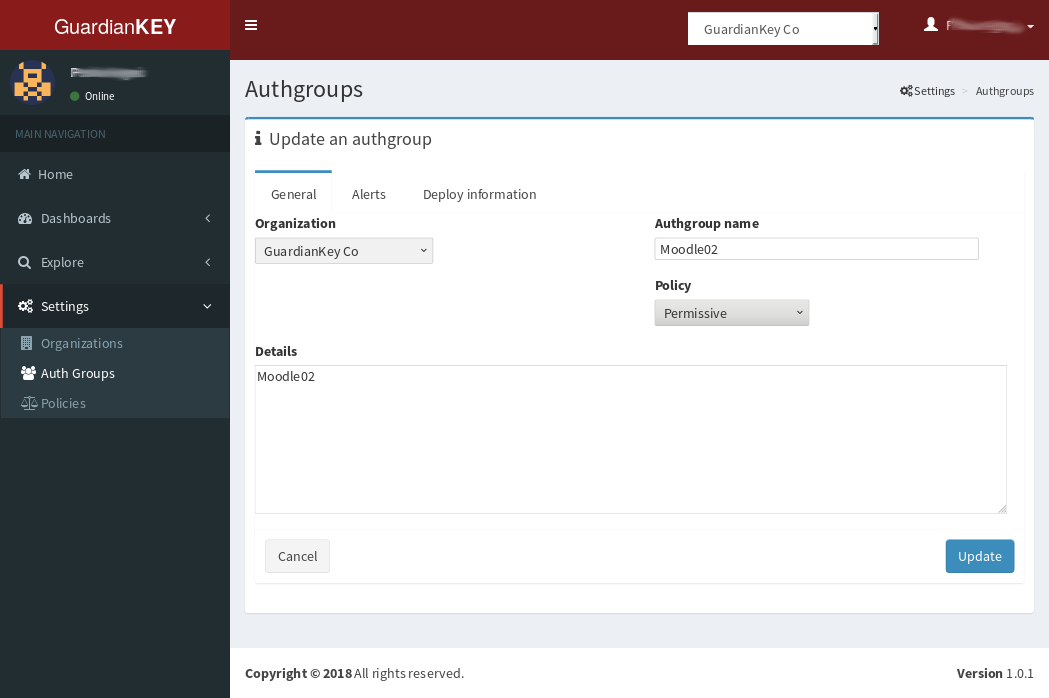

Usuários são únicos em um authgroup. Além disso, aqui, você deve configurar a política e as opções de notificação.

O nome e a descrição de um authgroup são usados apenas para sua referência.

Usuários são únicos em um authgroup. Além disso, aqui, você deve configurar a política e as opções de notificação.

O nome e a descrição de um authgroup são usados apenas para sua referência.

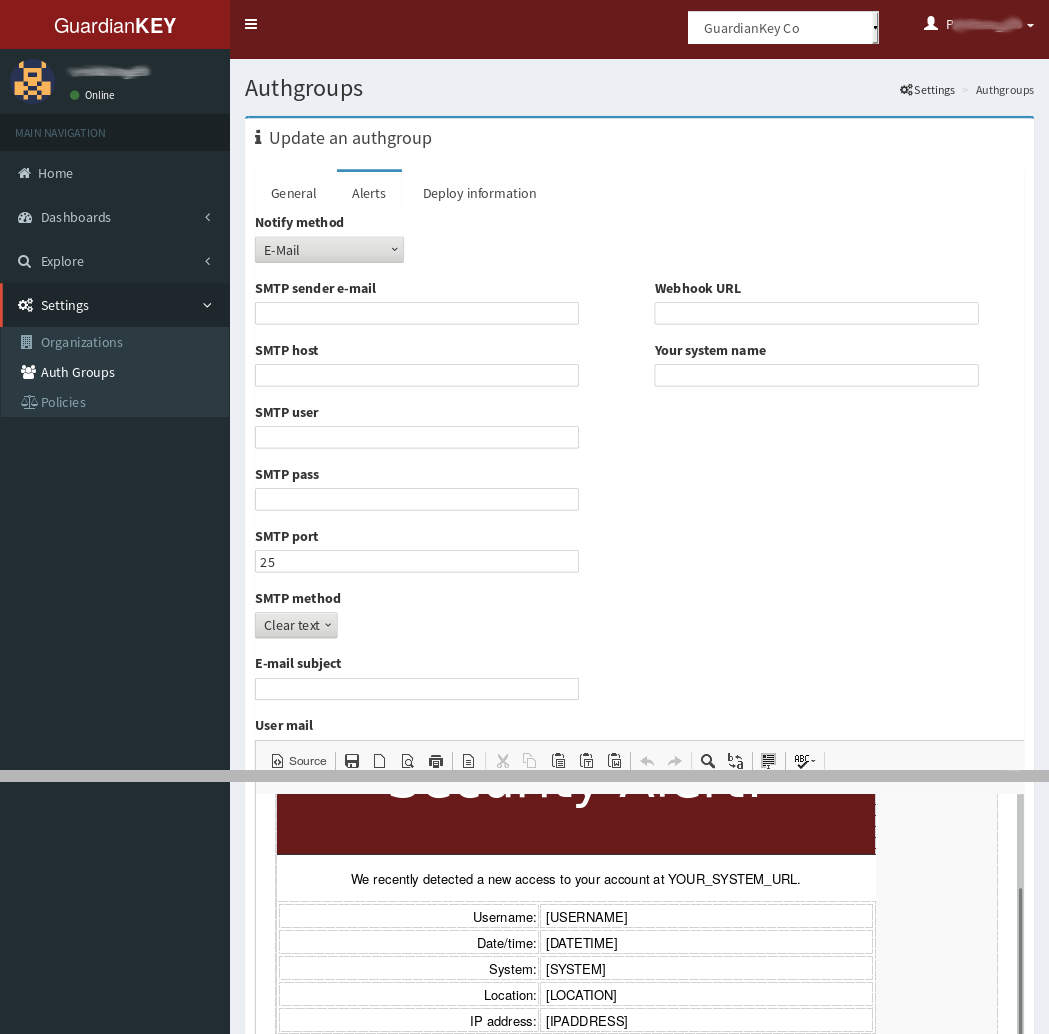

Na aba “Alertas”, você deve configurar como seus usuários devem ser notificados

se o nível de risco do evento estiver em um nível de risco notificável.

O GuardianKey suporta as seguintes opções:

Na aba “Alertas”, você deve configurar como seus usuários devem ser notificados

se o nível de risco do evento estiver em um nível de risco notificável.

O GuardianKey suporta as seguintes opções:

- E-mail via seu SMTP: usado para enviar notificações de eventos para seus usuários por meio de um servidor de correspondência fornecido por você. Você pode usar uma conta do Gmail, por exemplo.

- Web hook: neste caso, o GuardianKey processará os eventos para calcular seu risco e enviá-los via REST usando o “Web hook URL”, inserido por você no formulário. Isso é particularmente útil para coletar os eventos em seu sistema de registro. A resposta deve ser feita ao seu lado. Existem exemplos em nosso GitHub para implementar o serviço webhook em seu servidor de aplicativos da web. Alguns plugins já implementam um web hook para receber e lidar com os eventos processados.

Abaixo, fornecemos mais detalhes sobre cada caso de notificação.

Configurar para enviar e-mails para meus usuários

Com base nas suas configurações, o GuardianKey pode notificar seus usuários via e-mail sobre acesso arriscado em suas contas em seus sistemas. O e-mail pode ser editado no painel, por um editor HTML. O e-mail contém os dados necessários para o usuário verificar se o acesso é dele ou não, como por exemplo data e hora, ip de origem, e o link para solucionar o evento.

Nesse caso, você deve fornecer um servidor SMTP para esses e-mails. Para evitar problemas com filtros de spam, não enviamos e-mails diretamente.

Existem muitas opções para resolver isso, como:

- Você pode permitir que o IP do nosso servidor faça retransmissões em seu servidor SMTP e insira o endereço IP do seu servidor de retransmissão SMTP;

- Se todos os e-mails dos usuários tiverem o mesmo nome de domínio, basta informar o MX desse domínio.

- Você pode criar uma conta em um serviço de envio gratuito, como o GMail, e inserir os dados da conta no GuardianKey;

Se você escolher as opções 1 ou 2, deverá inserir a edição do seu grupo de permissões:

- Método de notificação: E-mail

- Host SMTP: seu IP do servidor de retransmissão SMT ou o IP do MX

- Porto: 25

- Método SMTP: clear

Se você escolher 3, poderá criar uma conta no GMmail (por exemplo), ** exclusiva ** para essa finalidade e definir:

- Notify method: E-mail

- SMTP sender: O endereço do GMail

- SMTP host: smtp.gmail.com

- SMTP user: O endereço do GMail

- SMTP pass: a senha

- SMTP port: 465

- SMTP method: SSL

NOTA: Você pode precisar manter uma senha de uma conta de e-mail em nossos sistemas, assim, não use sua conta pessoal! Crie uma conta exclusiva para este fim, sem qualquer outro uso. Em qualquer caso, você pode personalizar o e-mail a ser enviado aos usuários no formulário de edição do authgroup.

Configurar para enviar eventos processados para mim, via Web hook

Com base nas suas configurações, o GuardianKey pode enviar os eventos processados aos seus sistemas via REST (webhook). Em seus sistemas, você pode notificar seus usuários, criar logs e realizar algumas análises de dados sobre os eventos.

Nesse caso, você deve implementar e hospedar um serviço Web (REST) e insira o URL no formulário do authgroup.

Alguns plugins fornecidos por nós já implementam um webservice. Você também pode dar uma olhada no nosso GitHub para ver um código de exemplo, em https://github.com/guardiankey/guardiankey-api-php .

- Método de notificação: gancho da Web

- URL do Web hook: o URL

Em qualquer caso, você pode personalizar o e-mail a ser enviado aos usuários no formulário de edição do authgroup.